Inline-CASB를 사용하기 위해 SSL Inspection 설정을 Deep Inspction으로 설정해야 한다.

FortiSASE에서 Inline-CASB 헤더를 만들어 Microsoft Office 365에 회사 도메인은 허용하고,

그 외 개인 계정 및 타사 사용자가 login.live.com을 통해 접속하는 것을 거부하는 권한을 제어합니다.

Microsoft Office 365, Google Workspace, Slack 같은 SaaS 플랫폼에 액세스를 테턴트 제한을 적용하여,

회사 사용자가 아닌 계정으로 로그인 시도를 차단하고 액세스 하는 것을 보호할 수 있습니다.

FortiSASE는 허용된 테넌트 목록과 함께 테넌트 제한을 적용하기 위해 SaaS 서비스에 허용된 테넌트 목록으로 헤더를 삽입합니다.

사용자는 SaaS 서비스 로그인 페이지로 리디렉션 되며 허용된 테넌트 목록에 속한 경우에만 로그인할 수 있습니다.

만약 허용된 테넌트에 속하지 않는 다면, SaaS 서비스에서 액세스가 차단됩니다.

자사 Tenant ID 확인 방법.

Microsogt Entra 관리 센터를 통해 도메인 정보 및 테넌트 ID 확인 가능합니다.

(Microsoft 365 Tenant ID는 organization 이름 또는 도메인과 다른 GUID(Globally Unique Identifier)입니다.)

Inline-CASB 예제로 Restrict-Access-To-Tenants 제어 설정으로 아래와 같이 Webfilter 설정 안에

Inline-CASB 탭이 별도로 있으며 해당 탭에서 설정을 하게 됩니다.

[ Configuration > Security > Webfilter with Inline-CASB ]

Header name는 <Restrict-Access-To-Tenants> 테넌트 액세스 제한을 하기 위해 이름을 지정.

Header content는 Microsogt Entra 관리 센터에서 확인한 <테넌트 ID> 그리고 <주 도메인 주소>

Action는 <add to request> 할 때, Request 요청에 대한 해더에 Content 내용을 삽입하여 보냅니다.

Detination는 <Office 365> SaaS 서비스에 대해 목적지 지정

Inline-CASB 설정을 통해 해당 자사 이메일 계정을 통해 Office365에 접속이 가능하며 자사 계정에 대해 로그인 접근이 허용이 됩니다.

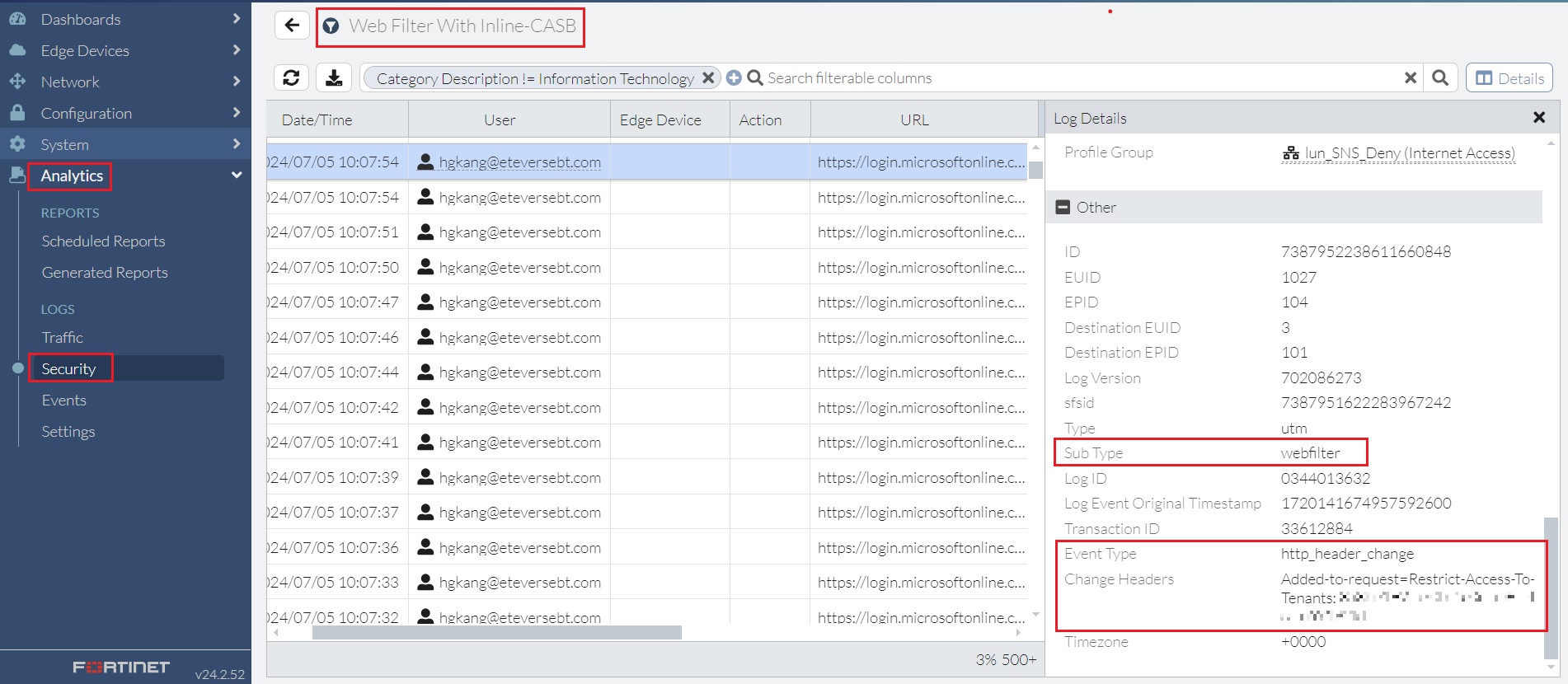

아래와 같이 정상적인 접속을 하게 되면, 제어되는 Log 확인 가능 [ Analytice > Security > Webfilter with Inline-CASB ]

차단 메세지의 경우 SASE가 차단하는 것이 아닌, SaaS 플랫폼에서 차단되기 때문에 Log상에서는 연결 시도 된 로그만 확인 가능 합니다.

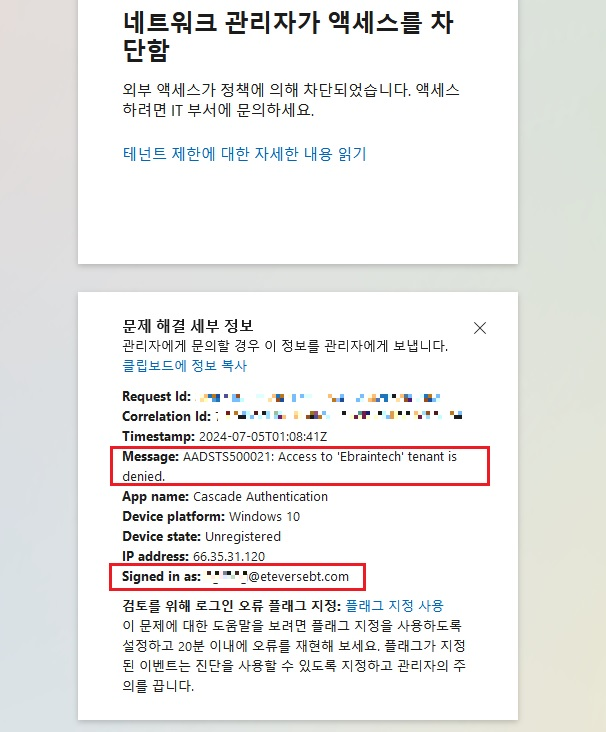

테넌트에서 허용되지 않은 Microsoft 365 다른 회사 계정 사용하여 로그인을 시도를 하게 되면,

정책에 따라 허용된 테넌트가 아닌 경우 액세스가 차단되었다는 메시지를 확인 가능합니다.

<아래 차단 페이지 확인을 위해, 별도의 Tenant ID 설정하여, 액세스 차단 테스트 진행함>

'FortiSASE' 카테고리의 다른 글

| FortiManager에서 FortiSASE Instance 관리 가능 (0) | 2024.09.20 |

|---|---|

| SIA VPN을 사용한 bandwidth 테스트 (0) | 2024.07.09 |

| FortiSASE 와 FortiClient 라이선스 기능 비교 (0) | 2024.06.13 |

| FortiSASE: SIA 연결 POP 변경 방법 (0) | 2024.05.14 |

| FortiSASE POP의 FortiGate VM config 다운로드 (0) | 2024.04.30 |

댓글