트래픽을 FortiSASE로 보내면 FortiSASE가 해당 트래픽에 대해 AV, IPS, WebFilter, Application Control등 보안 기능을 적용할 수 있다.

보안 기능은 FortiGate처럼 Security Profile을 생성하여 정책에 적용하는 방식이다. 차이점은 FortiGate는 AV, IPS, WebFilter, Application Control등 각 보안 기능별 Profile을 방화벽 적용하는 방식이지만, FortiSASE는 전체 보안 기능을 하나의 Profile Group으로 생성 해서 정책에 적용하는 방식이다.

아래의 Configuration > Security 메뉴가 Security Profile Group을 설정하는 메뉴이다. 기본적으로 Default 그룹이 있으며, 새로운 Profile Group을 생성하려면 오른쪽 위 'Profile Group'을 클릭해서 새로운 Profile을 생성 할 수 있다.

보안 기능 개별 설정은 각 보안기능별 메뉴에서 'Customize'를 클릭하여 설정 가능하다.

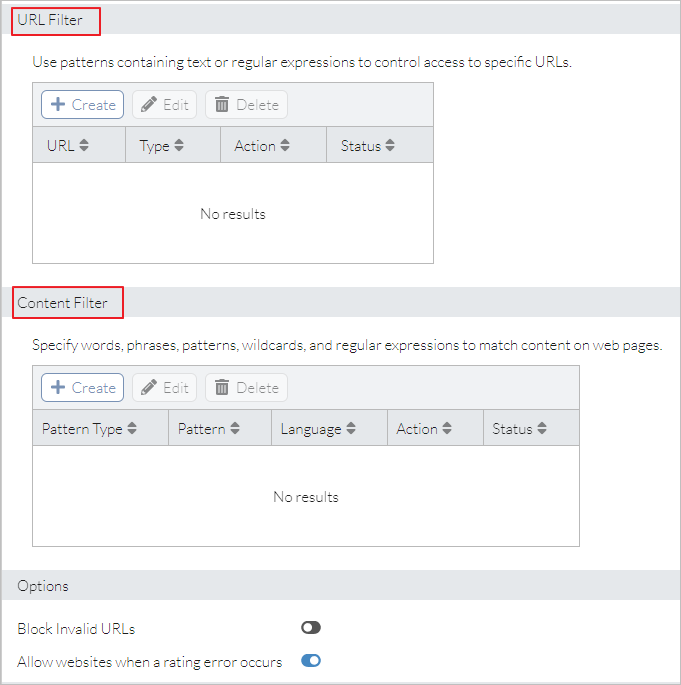

Web FIlter의 예를 들면 FortiGuard 카테고리 필터와 사용자 정의 URL Filter와 Content Filter가 가능하다.

URL Filter의 경우 FortiGate와 동일하게 Simple, Wildcard, RegExp(정규 표현식) 방식이 가능하며, Action은 Allow, Block, Exempt, Monitor가 가능하다.

설정한 Porifile Group은 Configuration > Policies 메뉴에서 적용할 정책에 아래와 같이 설정한다. 정책 매칭은 Top-to-Bottom이다.

해당 정책을 적용한 후, 모든 트래픽을 FortiSASE로 보내도록 설정한 상황에서 클라이언트에서 차단된 웹사이트에 접속하면 FortiSASE에 의해서 차단된 메세지를 확인 할 수 있다.

Agent(FortiClient) 방식 뿐만아니라, Agentless 방식인 SWG에서도 Security Profile 적용은 가능하다.

'FortiSASE' 카테고리의 다른 글

| FortiSASE를 이용한 ZTNA 연동 소개 (0) | 2023.01.20 |

|---|---|

| FortiSASE : SSL Deep Inspectipon (0) | 2023.01.19 |

| FortiSASE SWG : Custom PAC file 사용법 (0) | 2023.01.17 |

| FortiSASE : SWG 설정 (0) | 2023.01.17 |

| FortiClient와 FortiSASE 연동 및 SIA 연결 (0) | 2023.01.13 |

댓글