양 사이트간 IPsec VPN을 맺을때 아래와 같이 내부 네트워크가 동일한 subnet을 사용하는 overlap 구조 일때 VIP를 사용하여 연결하는 방식이다.

양 사이트가 '192.168.1.0/24'의 동일한 subnet을 사용하지만, Seoul은 '10.10.10.0/24', Busan은 '20.20.20.0/24'의 네트워크를 VIP를 이용하여 터널링 하도록 구성한다.

- Seoul 장비 설정

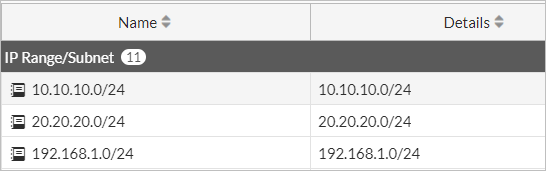

1. Local 네트워크(192.168.1.0/24)와 VPN을 맺을 10.10.10.0/24, 20.20.20.0/24 IP address를 정의 한다.

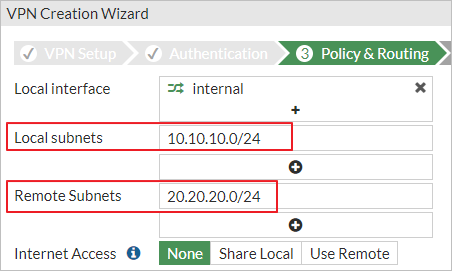

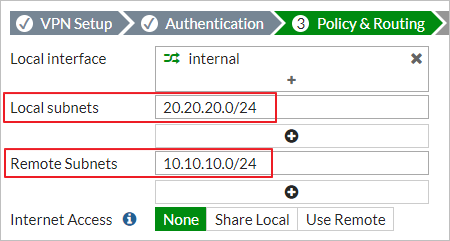

2. VPN Wizard를 이용하여 VPN을 설정한다. VPN을 맺을 IP address를 10.10.10.0/24, 20.20.20.0/24로 설정한다.

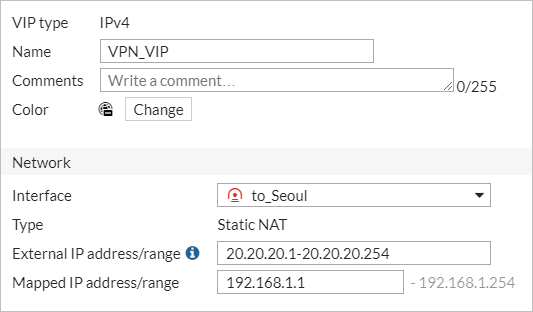

3. 2번 에서 생성한 Tunnel 인터페이스를 이용하여 VIP를 설정한다. Busna에서 10.10.10.0/24 대역으로 통신하면 내부의 192.168.1.0/24로 연결하게 된다. ( 10.10.10.55 -> 192.168.1.55 로 Static NAT이기 때문에 순서데로 매칭 된다.)

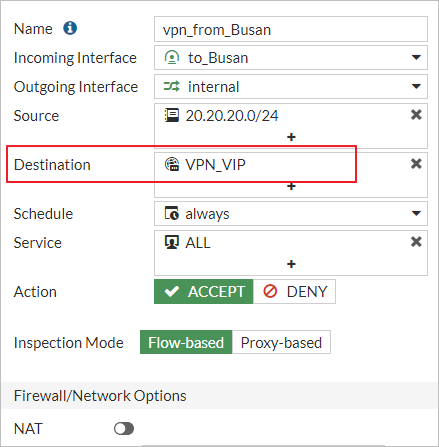

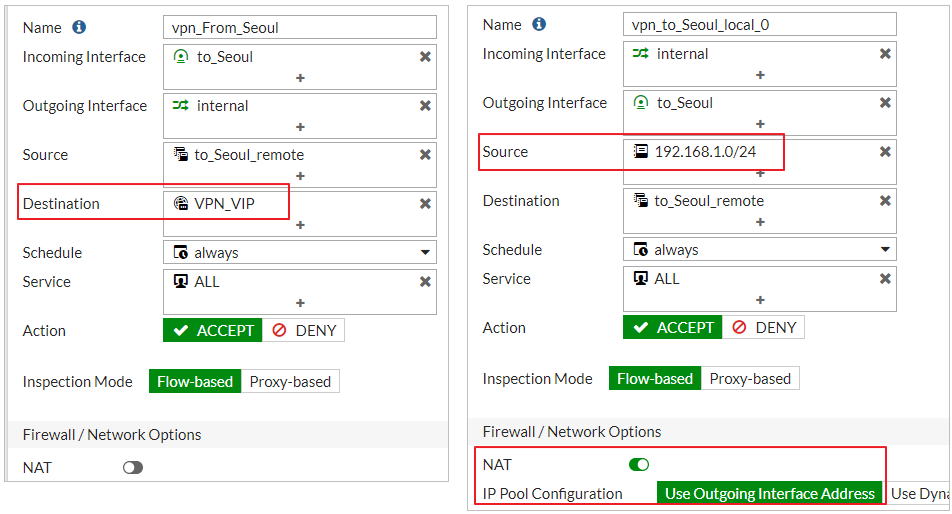

4. 2번에서 자동 생성된 방화벽 정책을 수정한다.

먼저 Busan에서 Seoul로 들어오는 트래픽에 대해서는 목적지가 3번에서 생성한 VIP가 되도록 한다.

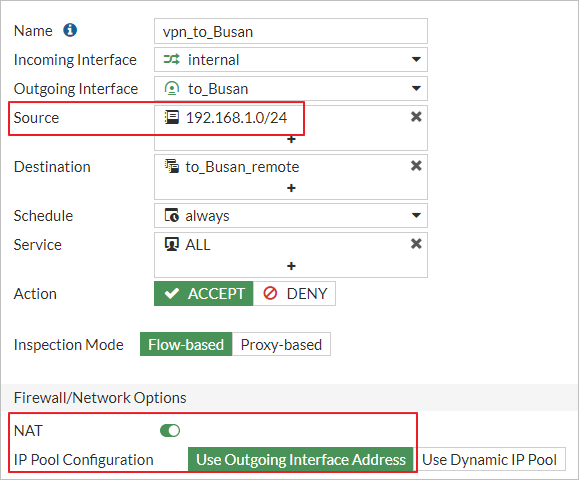

Seoul에서 Busan으로 가는 트래픽에 대해서는 Source Address를 '192.168.1.0/24'로 설정하고, Source NAT을 ' Use Outgoing Interface Address' 로 설정한다.

이렇게 하더라도 위 VIP 설정에 의해 10.10.10.0/24로 NAT되어 나가게 된다. https://ebt-forti.tistory.com/293

- Busan 장비 설정

1. Seoul과 동일하게 IP Address 설정

2. VPN Wizard로 VPN 설정

3. VIP 설정

4. 방화벽 정책 설정

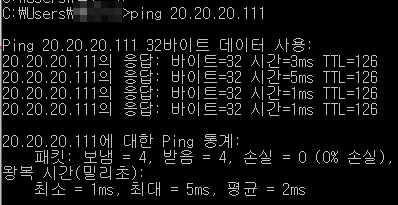

Souel의 192.168.1.110에서 Busan의 192.168.1.111으로 ping 한 결과

'FortiGate > IPsec VPN' 카테고리의 다른 글

| CLI 명령어를 이용하여 IPsec VPN tunnel down/up (0) | 2023.04.07 |

|---|---|

| WatchGuard와 IPSec VPN에서 'Received ID did not match the configured remote gateway endpoint' 에러 (0) | 2023.03.02 |

| HA에서 펌웨어 업그레이드 또는 리부팅 한 경우 IPsec Tunnel down 현상 (0) | 2022.12.15 |

| 'Invalid ESP packet detected (HMAC validation failed)' error 해결 방법 (0) | 2022.10.26 |

| iOS Native VPN으로 DIalup VPN 연결에서 FortiToken 사용 방법 (0) | 2022.09.22 |

댓글