Product : FortiGate

FortiClient

Detail : FortiGate에서 SSL-VPN 사용시, Client의 OS version(type)을 확인하여 접속제어 하는 방법

ex1. Windows7 or 8을 통해 접속하는 SSL-VPN 사용자는 접속 차단.

ex2. Windows10을 통해 접속하는 유저는 허용.

ex3. Windows 2000을 통해 접속하는 유저는 업데이트 확인 후 허용.

Solution :

-1. FortiOS v5.6 버전 이후로, SSL-VPN을 통하여 접속하는 유저에 대한 OS check지원

-2. FortiOS v5.6 ~ v6.0까지는 해당 기능을 CLI상에서 설정 가능.

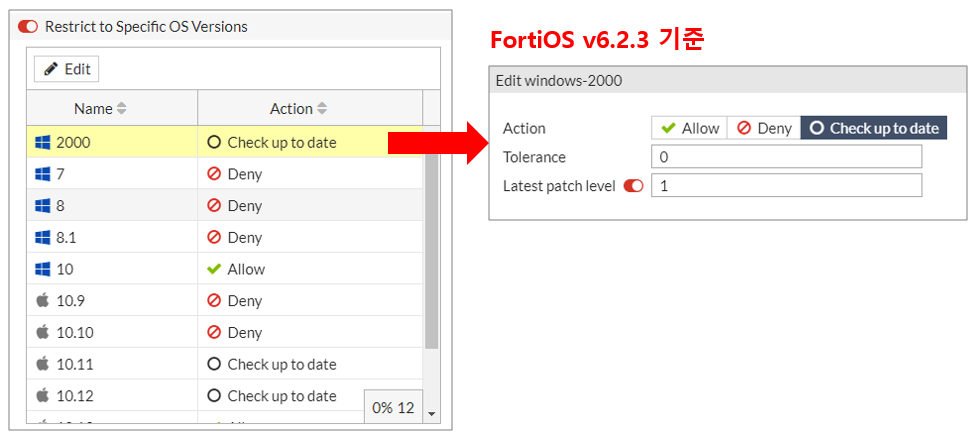

FortiOS v6.2 이후로는 GUI상에서도 설정 가능. (권장: v6.2.3이후 버전)

-3. Firmware의 버전에 따라 제한을 걸 OS리스트의 차이점이 있음.

-4. 최신 패치 레벨(Latest patch level)을 설정하고, 그에 대한 tolerance 설정 가능.

패치 허용폭 설정을 위해, latest patch level에서 tolerance를 뺀 값만큼의 버전까지는 접속허용.

ex. latest 값이 3이고, tolerance값이 1이라면,

latest(3) - toler(1) = "2" // 최신 3버전부터 2버전까지만 접속 허용

Link : docs.fortinet.com/document/fortigate/5.6.0/cookbook/203750/verifying-remote-user-os-and-software

Cookbook | FortiGate / FortiOS 5.6.0 | Fortinet Documentation Library

Verifying remote user OS and software To verify that remote users are using up-to-date devices to connect to your network, you can configure a host check for Windows operating systems and software. Only FortiOS 6.0 supports OS host checking for both Mac O

docs.fortinet.com

Limit :

단, FortiClient v6.2 버전 이상부터는, 라이센스 체계의 변화로

VPN Client의 Host Check 등의 기능을 수행하려면 License 필요.

v6.2 이후의, VPN Only 클라이언트는 정말 VPN 기능 자체만을 지원함.

'FortiGate > SSLVPN' 카테고리의 다른 글

| 사용자 별로 SSLVPN address 대역을 다르게 할당하는 방법 (0) | 2021.01.21 |

|---|---|

| SSLVPN 클라이언트에 내부 네트워크와 동일한 IP 할당 (0) | 2021.01.19 |

| full tunnel에서 client의 로컬 네트워크 접근 제어 (0) | 2021.01.19 |

| FortiGate SSL-VPN log issue / 다른 VDOM log 표시 (0) | 2021.01.08 |

| 2개 이상의 WAN 인터페이스를 이용한 SSLVPN 접속 (0) | 2021.01.06 |

댓글