FortiGate/IPsec VPN

Policy-based IPsec에서 양쪽이 동일한 subnet 인 경우

에티버스이비티

2023. 5. 4. 10:16

Route-Based IPsec에서 동일한 네트워크의 경우는 https://ebt-forti.tistory.com/581 참조..

Policy-based IPsec VPN 구성에서 아래와 같이 양쪽 Network가 동일한 경우 설정하는 방법이다. Route-Based 와는 달리 VIP 를 설정하지 않지만, 10.10.10.0/24와 20.20.20.0/24 이용하여 통신하도록 구성한다.

- Seoul 장비 설정

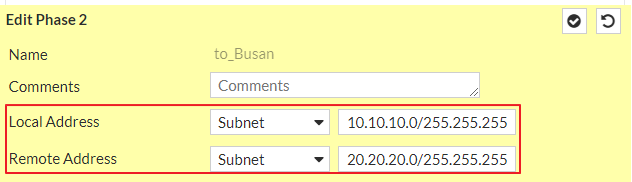

1. VPN 터널 설정에서 Phase2 설정에 Local Address는 "10.10.10.0/24"를 Remote Address는 "20.20.20.0/24"를 설정한다.

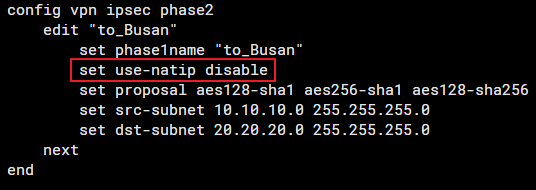

2. Phase 2 설정에 "set use-natip disable"을 추가 설정한다.

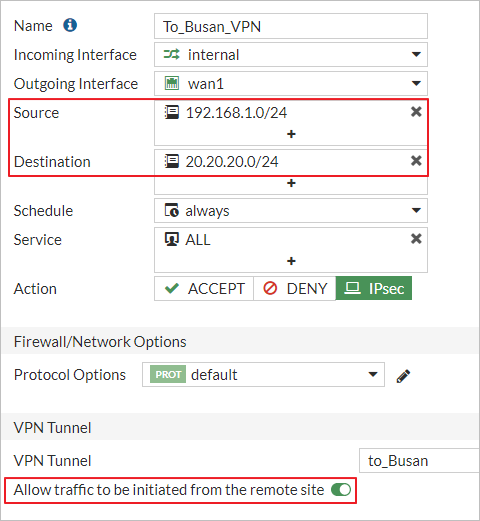

3. 방화벽 정책을 설정한다. Source Address는 192.168.1.0/24 이며, Destination은 20.20.20.0/24 이다.

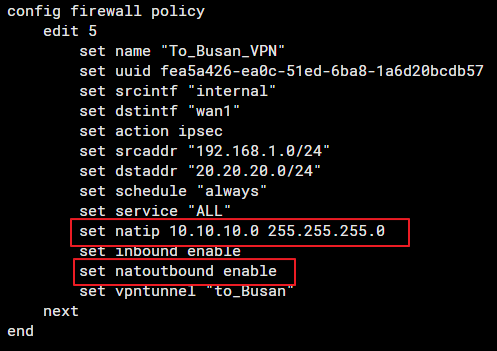

4. 방화벽 정책 설정에 아래와 같이 Source NAT 설정을 추가한다.

Busan 장비는 IP를 변경해서 동일한 방법으로 설정한다.

Souel의 192.168.1.110에서 Busan의 192.168.1.113으로 ping 한 결과

디버깅 해보면 SNAT해서 IPSec VPN tunnel 타는 것을 알 수 있다.